A família MacOS Ferret, conhecida por ser usada pelos Apts para espionagem cibernética, introduziu uma nova variante chamada Flexible-Ferret que atualmente está evitando as medidas de detecção implementadas pela Apple.

A variante de malware flexível-Ferret evita as medidas XProtect da Apple

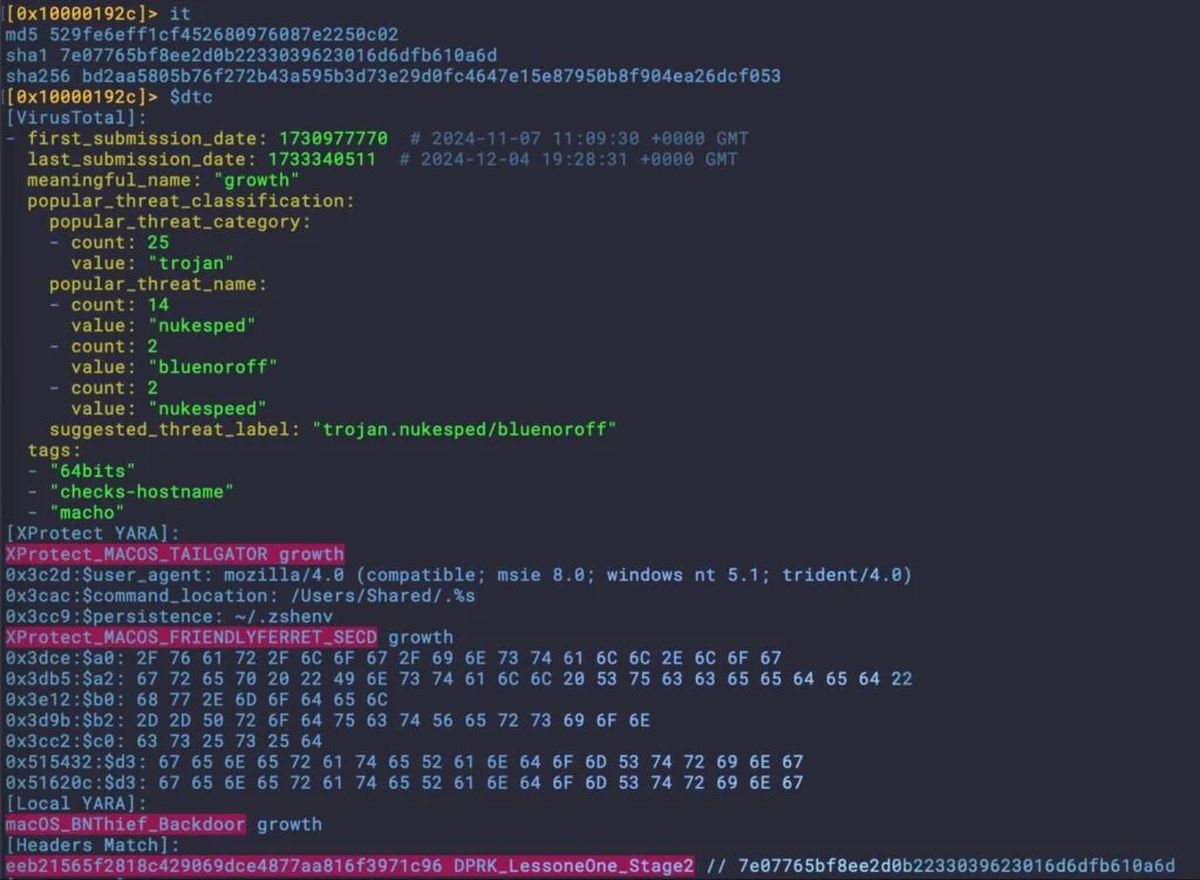

Esta variante resistente à detecção foi identificado por pesquisadores da SentineLone, que observaram sua capacidade de ignorar a recente atualização de assinatura do XProtect destinada a bloquear infecções por furões. Ao contrário de seus antecessores, o Flexible-Ferret carrega uma assinatura legítima do desenvolvedor da Apple e do ID da equipe, o que adiciona uma camada de engano à sua operação.

A família Malware Ferret está associada à campanha “Contagious Entrevista”, onde os atores de ameaças induzem as vítimas a instalar malware, posando como entrevistadores de emprego. Esta campanha começou em novembro de 2023 e envolveu várias variantes de malware, como Frostyferret_Ui, FriendlyFerret_Secd e Multi_frostyferret_cmdcodes – todos os quais foram abordados na atualização XProtect mais recente da Apple.

Flexible-Ferret evita XProtect

A análise da SentineLone revelou que, sob a versão 5286 do XProtect, a nova variante flexível-ferret não foi detectada. Através do exame em andamento, eles descobriram uma variante ChromeUpdate conhecida como Mac-Installer.instaleralert, que também é assinada com um ID válido do desenvolvedor da Apple e pelo ID da equipe, mantendo assim sua conexão com a família Ferret existente.

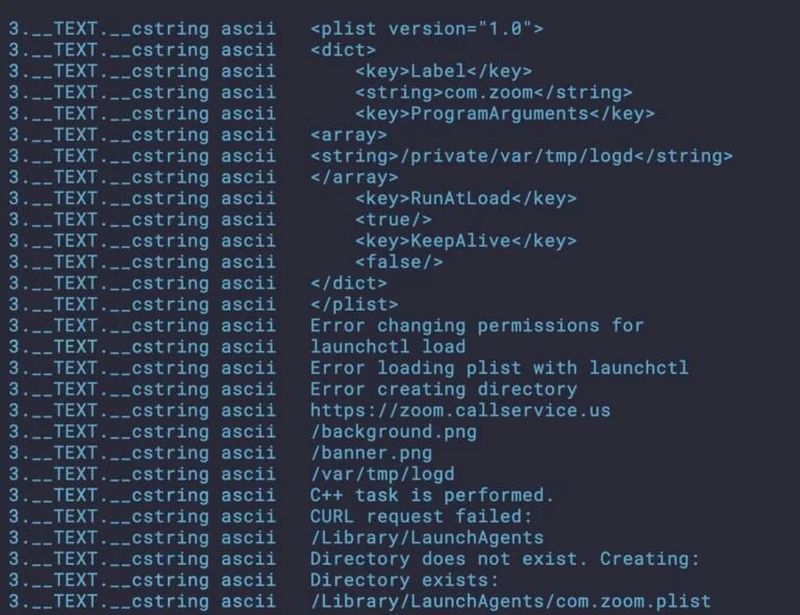

O conta -gotas de malware, denominado versus.pkg, contém duas aplicações – InstallerCert.App e versus.App – e um binário independente chamado “Zoom”. Quando executado, o binário “zoom” se conecta a um domínio suspeito não relacionado aos serviços de zoom e eleva os privilégios do sistema. Simultaneamente, o InstallerTert.App gera uma mensagem de erro que imita o MacOS Gatekeeper avisando enquanto implanta um agente de persistência.

Apesar de compartilhar 86% de similaridade de código com o ChromeUpdate, o Mac-Installer não foi sinalizado pelo XProtect até que ele estivesse vinculado a um ID do desenvolvedor revogado, o que permitiu aos pesquisadores descobrir novas amostras flexíveis.

De acordo com a SentineLone, a campanha “Contagious Entrevista” exemplifica as manobras em andamento e ator de ameaças ativas, onde os adversários adaptam aplicativos assinados em versões não assinadas funcionalmente semelhantes para evitar medidas de segurança. Isso inclui diversas táticas destinadas a uma ampla gama de metas da comunidade de desenvolvedores, facilitadas por meio de mídias sociais e sites de compartilhamento de código, como o GitHub.

Os pesquisadores apontaram que os grupos de atores de ameaças focados no macOS incluem entidades proeminentes da Coréia do Norte, China e Rússia. Boris Cipot, engenheiro de segurança sênior da Black Duck, enfatizou a evolução contínua das técnicas para ignorar as defesas de segurança.

A recente atualização de assinatura da Apple direcionou vários componentes dessa família de malware, incluindo um backdoor disfarçado de um arquivo de sistema operacional chamado com.apple.secd, além dos módulos de persistência do ChromeUpdate e da câmera. Notavelmente, os componentes da família Malware Ferret exibem pontos em comum com outras pessoas associadas às campanhas da RPDC, incluindo o compartilhamento de arquivos através da Dropbox e Resolução IP via api.ipify.org.

Crédito da imagem em destaque: Wesson Wang/Unsplash