Surgiu uma nova ameaça cibernética conhecida como DoubleClickjacking, explorando uma sequência de dois cliques para contornar as proteções de segurança da web existentes e potencialmente levando ao controle de contas nos principais sites. Descoberto por pesquisador de segurança Paulo Yibeloesse ataque sofisticado manipula o tempo entre os cliques, apresentando riscos significativos aos usuários.

Nova ameaça cibernética DoubleClickjacking explora cliques para controle de contas

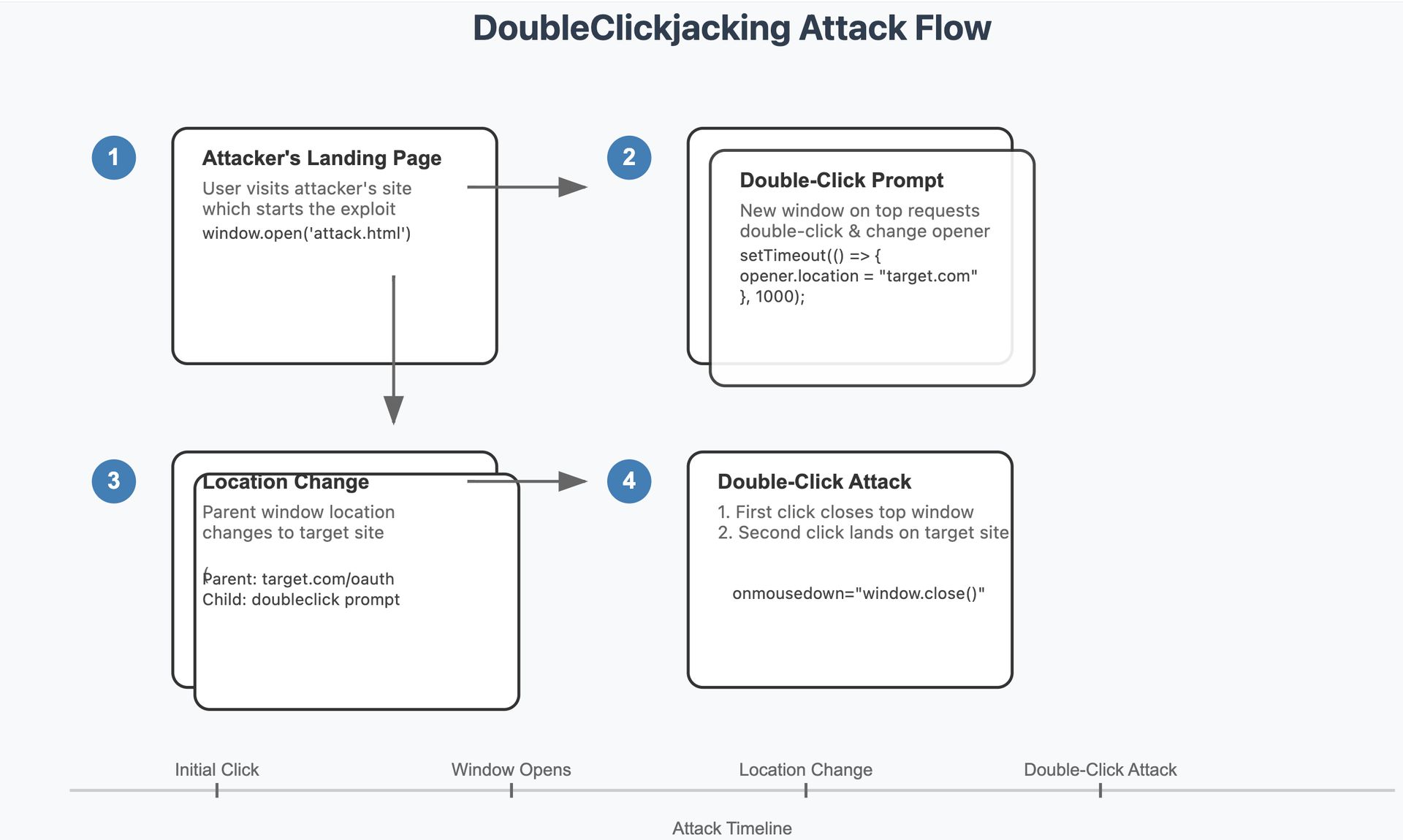

DoubleClickjacking baseia-se no conceito de clickjacking, que normalmente induz os usuários a clicarem inadvertidamente em botões ocultos ou disfarçados. As defesas tradicionais foram reforçadas nos navegadores modernos – como a configuração de cookies como “SameSite: Lax” por padrão – mas o DoubleClickjacking contorna essas medidas. O ataque envolve uma manipulação sutil em que os usuários são induzidos a clicar duas vezes em um prompt benigno. Durante essa sequência, os invasores exploram o tempo do evento para trocar o conteúdo da janela pai do navegador por uma página confidencial, como uma caixa de diálogo de autorização OAuth, permitindo assim que ações maliciosas sejam autorizadas com o segundo clique.

O processo começa quando um usuário desavisado visita o site de um invasor, levado a acreditar que deve clicar duas vezes para verificar se não é um robô. Ao clicar, a nova janela é aberta e, à medida que o usuário se prepara para clicar duas vezes, o conteúdo do site pai é alterado. O fechamento da janela superior no primeiro clique e o acesso a um elemento sensível no segundo clique permitem que invasores obtenham acesso não autorizado às contas.

Os sites afetados correm o risco de invasão de contas, acesso não autorizado a aplicativos com amplos privilégios de dados e alterações em configurações críticas de contas ou transações financeiras. Os principais sites que dependem de OAuth, incluindo Salesforce, Slack e Shopify, foram destacados como vulneráveis a este ataque.

Embora as defesas tradicionais, como cabeçalhos X-Frame-Options e políticas de segurança de conteúdo, sejam projetadas para impedir o clickjacking, elas falham contra o DoubleClickjacking. A exploração requer interação mínima do usuário – um mero clique duplo – o que a torna particularmente enganosa. Além disso, vai além dos sites, ameaçando também extensões de navegador, como carteiras criptografadas ou VPNs, permitindo potencialmente que invasores desabilitem recursos de segurança ou autorizem transações financeiras.

Para mitigar esse risco, diversas estratégias são recomendadas. Os desenvolvedores podem implementar proteções do lado do cliente, como desabilitar botões confidenciais por padrão até que uma ação intencional do usuário seja detectada. Por exemplo, uma solução JavaScript pode manter os botões desativados até que ocorra o movimento do mouse ou o pressionamento de teclas. A longo prazo, os fornecedores de navegadores são incentivados a introduzir novos padrões semelhantes ao X-Frame-Options, incluindo um cabeçalho HTTP Double-Click-Protection, para se protegerem contra essa exploração.

Crédito da imagem em destaque: Kerem Gülen/meio da jornada