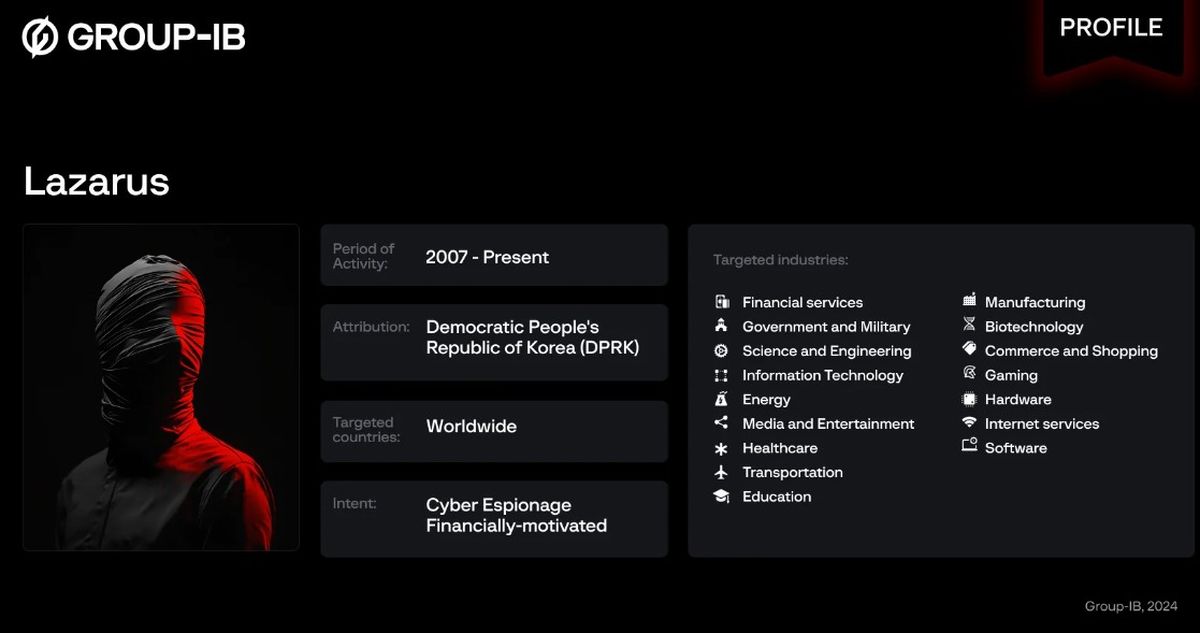

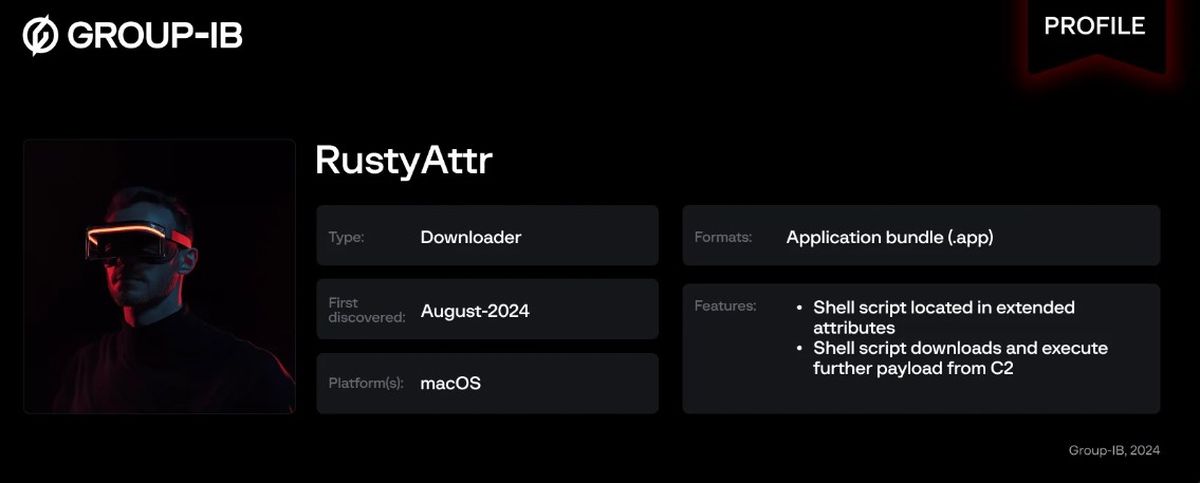

O Grupo Lazarus tem como alvo o macOS com um novo malware trojan chamado RustyAttr, revelando um método avançado de ocultar código malicioso por meio de atributos estendidos em arquivos. Descoberto pela empresa de segurança cibernética Grupo-IBRustyAttr representa uma evolução preocupante nas táticas empregadas por este notório grupo de hackers apoiado pelo Estado norte-coreano.

O que é malware trojan RustyAttr?

Os pesquisadores vincularam a implantação do RustyAttr ao Grupo Lazarus desde maio de 2024. Este malware oculta habilmente seus scripts prejudiciais dentro de atributos estendidos (EAs) de arquivos macOS, que são contêineres de dados ocultos que armazenam informações adicionais, como permissões e metadados. Como esses atributos estendidos são normalmente invisíveis em interfaces de usuário comuns, como Finder ou Terminal, os invasores podem explorá-los discretamente, sem levantar suspeitas. O utilitário de linha de comando `.xattr` fornece aos invasores acesso a esses elementos ocultos, permitindo-lhes executar scripts maliciosos sem problemas.

Em um aceno um tanto nostálgico às técnicas usadas em malwares anteriores, como o adware Bundlore 2020, RustyAttr usa uma abordagem semelhante, incorporando sua carga útil nos atributos estendidos. Isto sublinha a evolução contínua das táticas de malware, adaptando-se para manter a eficácia contra a evolução das medidas de segurança cibernética.

O cenário de ataque criado pelo Lazarus mostra um aplicativo inteligentemente projetado, construído com a estrutura Tauri, que se disfarça como um arquivo PDF benigno. Este aplicativo, muitas vezes contendo oportunidades de emprego ou conteúdo relacionado a criptomoedas – marcas registradas das campanhas anteriores do Lazarus – serve como isca. Após a execução, ele busca e exibe um PDF falso sobre o financiamento do projeto do jogo ou afirma erroneamente que o aplicativo não suporta a versão em uso. Essa tática distrai habilmente os usuários enquanto executa scripts de shell ocultos que acionam os componentes maliciosos.

Curiosamente, o mecanismo subjacente ao RustyAttr envolve um arquivo JavaScript chamado “preload.js” que interage com esses atributos estendidos. Este script usa funcionalidades da estrutura Tauri para recuperar e executar o malware oculto. De acordo com os pesquisadores do Grupo-IB, “se o atributo existir, nenhuma interface do usuário será mostrada, enquanto se o atributo estiver ausente, uma página falsa será exibida”. Esse comportamento torna a detecção por soluções antivírus particularmente desafiadora, pois os componentes maliciosos permanecem indetectados nos metadados do arquivo.

Os aplicativos associados ao RustyAttr foram inicialmente assinados com um certificado agora revogado, que permitiu um breve período de evasão das proteções do Gatekeeper no macOS. Embora não tenham sido identificadas vítimas confirmadas até agora, os investigadores suspeitam que o Grupo Lazarus poderá estar a testar esta abordagem furtiva para ataques futuros mais amplos. É importante ressaltar que esta tática é nova e ainda não foi documentada na proeminente estrutura MITRE ATT&CK, levantando preocupações sobre a adaptabilidade e o aumento da sofisticação dos atores de ameaças envolvidos.

Para se manterem protegidos contra esta ameaça emergente, os especialistas em segurança cibernética aconselham os utilizadores a estarem atentos às fontes dos ficheiros e a tratarem os ficheiros PDF não solicitados, independentemente de quão legítimos possam parecer, com ceticismo. Habilitar o recurso Gatekeeper do macOS é essencial, pois evita a execução de aplicativos não confiáveis. Atualizações regulares e a adoção de estratégias avançadas de detecção de ameaças são ainda recomendadas para ficar à frente de ataques tão sofisticados.

Por que o malware RustyAttr é muito arriscado?

As implicações do RustyAttr se tornar uma ameaça predominante vão além da exploração em si; eles destacam uma tendência preocupante na forma como o malware continua a evoluir em complexidade e furtividade. Nos últimos anos, os hackers norte-coreanos aumentaram significativamente as suas atividades, muitas vezes visando posições remotas em organizações em todo o mundo com promessas de oportunidades lucrativas. Embora o objetivo final do RustyAttr permaneça obscuro nesta fase, o potencial para danos graves está inegavelmente presente. À medida que este grupo continua a aperfeiçoar as suas técnicas, a comunidade de segurança cibernética deve permanecer vigilante, adaptando continuamente as defesas em resposta a tais ameaças avançadas e persistentes.

Ao empregar táticas que envolvem interação mínima do usuário e aproveitar tipos de arquivos comumente aceitos, invasores como o Grupo Lazarus podem permanecer fora do radar por períodos mais longos, comprometendo potencialmente dados ou sistemas confidenciais. Manter-se informado e consciente destes desenvolvimentos é fundamental para que indivíduos e organizações evitem ser vítimas de futuros ataques decorrentes desta ou de tácticas semelhantes.

Crédito da imagem em destaque: Florian Olivo/Unsplash