O botnet BADBOX já infectou mais de 192 mil dispositivos Android em todo o mundo, expandindo seu alcance além dos eletrônicos de baixo custo para incluir marcas conhecidas como Yandex e Hisense. Este malware representa um risco significativo, pois é pré-instalado nos dispositivos durante a fabricação.

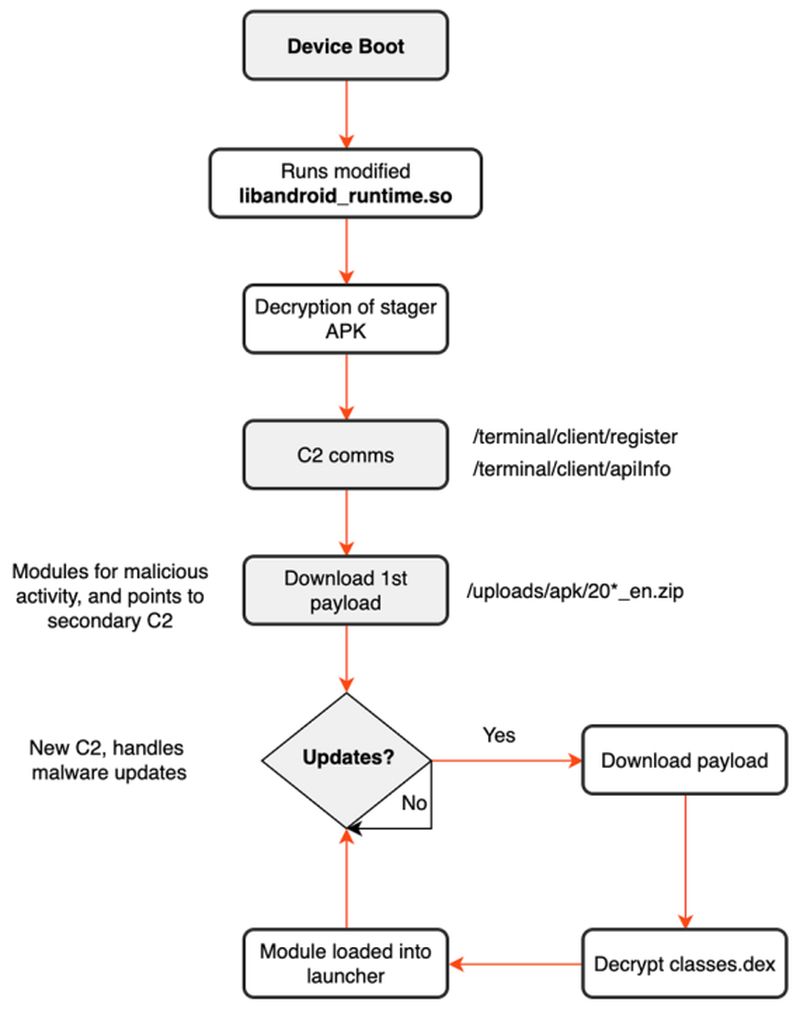

O botnet BADBOX tem como alvo principal Sistemas operacionais Android e demonstrou uma resiliência considerável, com a telemetria mais recente a revelar que afetou uma variedade maior de dispositivos do que o relatado anteriormente. Uma vez ativados, os dispositivos infectados se conectam a um servidor de Comando e Controle (C2), concedendo aos invasores acesso à rede local. O malware pode interceptar detalhes de autenticação de dois fatores e instalar outros softwares maliciosos. Acredita-se que o vetor de infecção envolva ataques à cadeia de suprimentos, onde o malware é incorporado no nível do firmware, complicando os esforços de remoção, uma vez que reside em uma partição não gravável.

Escopo da botnet BADBOX

BitSight sugerem que cerca de 160.000 dos dispositivos infectados pertencem a modelos únicos nunca vistos antes, afetando produtos de última geração como a Smart TV Yandex 4K QLED e o smartphone Hisense T963. A natureza generalizada desta infecção destaca vulnerabilidades em diversas categorias de dispositivos, mostrando que mesmo marcas confiáveis não estão imunes.

Os dispositivos comprometidos servem a vários propósitos maliciosos. Eles podem atuar como proxies residenciais para o tráfego da Internet, executar instalações remotas não autorizadas e até mesmo criar contas para espalhar informações incorretas. Estas atividades contribuem para um ciclo de ganhos financeiros para os cibercriminosos, aproveitando os dispositivos infetados para fraudes publicitárias ou empreendimentos criminosos semelhantes.

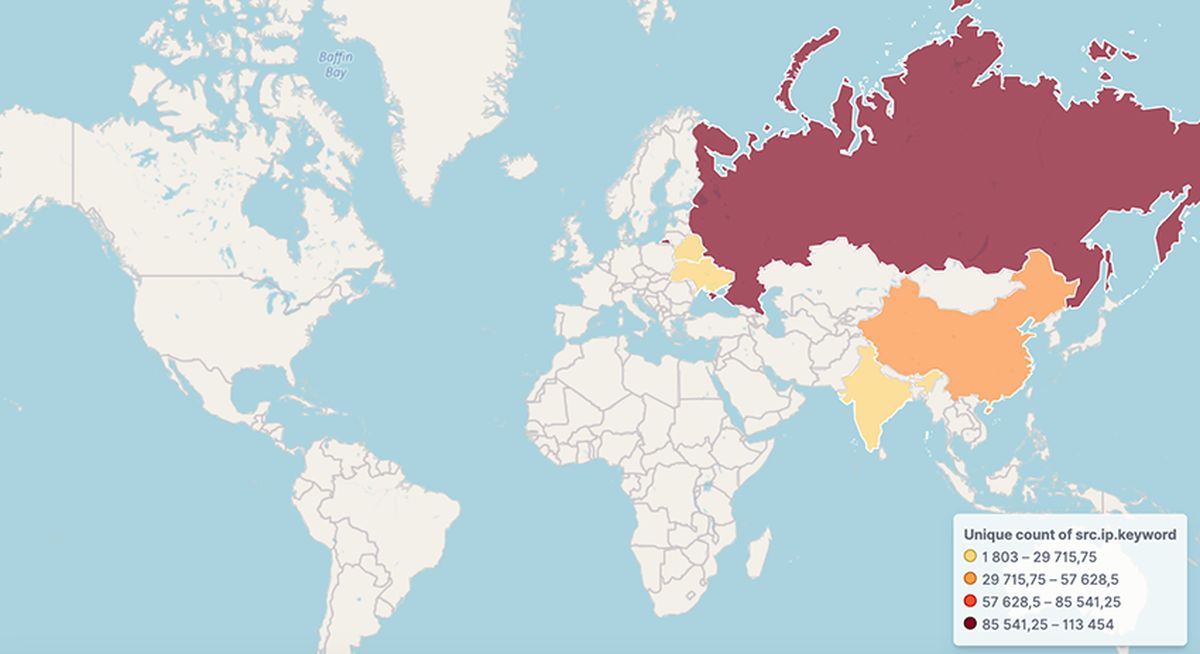

A elevada incidência de infecções abrange vários países, com números significativos relatados na Rússia, China, Índia, Bielorrússia, Brasil e Ucrânia. As autoridades alemãs tentaram interromper estas operações afundando um dos servidores de comando e controle, impactando cerca de 30.000 dispositivos compostos principalmente por porta-retratos digitais e caixas de streaming de mídia baseados em Android. No entanto, esta intervenção parece ter tido sucesso limitado, uma vez que a telemetria geral do BADBOX mostra crescimento e atividade contínuos.

Hackers secretos russos da Blizzard exploram malware para atingir as forças ucranianas

Embora tenham sido feitos esforços para resolver o problema, incluindo avisos de autoridades como o Gabinete Federal de Segurança da Informação (BSI) da Alemanha sobre os perigos do firmware desatualizado e do malware pré-instalado, o desafio permanece para os fabricantes e retalhistas. Existe uma responsabilidade partilhada de garantir que os dispositivos estão seguros antes de chegarem aos consumidores.

Os consumidores precisam estar particularmente vigilantes ao comprar dispositivos, especialmente através de plataformas online populares como Amazon, eBay e AliExpress, onde a ameaça de encontrar produtos infectados é maior. O BSI enfatiza que os indivíduos devem garantir que seus dispositivos recebam as atualizações de firmware mais recentes. Além disso, desconectar dispositivos da Internet quando não estiverem em uso pode minimizar a exposição a ameaças contínuas.

Outro sinal preocupante de infecção pelo BADBOX inclui quedas perceptíveis no desempenho do dispositivo, superaquecimento e tráfego de rede anormal. A orientação de especialistas aconselha os usuários a serem proativos no monitoramento desses sintomas, que podem indicar atividades subjacentes de malware que podem comprometer informações pessoais e a funcionalidade do dispositivo.

A pesquisa da empresa de segurança cibernética BitSight ampliou a compreensão da transmissão e persistência do BADBOX, observando mais de 160.000 endereços IP exclusivos tentando estabelecer contato com os domínios de controle em apenas um dia. Esse crescimento aponta para a capacidade do malware de se adaptar e estender a sua presença a um ecossistema mais amplo de dispositivos.

Crédito da imagem em destaque: Kerem Gülen/meio da jornada