Uma campanha de phishing direcionada a empresas de manufatura na Europa comprometeu cerca de 20.000 contas do Microsoft Azure usando HubSpot e DocuSign. A operação, que durou de junho a setembro de 2024, afetou principalmente empresas dos setores automotivo, químico e industrial na Alemanha e no Reino Unido. Os atores de ameaças empregaram o Free Form Builder da HubSpot para criar formulários enganosos e atraíram as vítimas com e-mails que imitavam serviços legítimos.

Campanha de phishing compromete 20 mil contas do Microsoft Azure na Europa

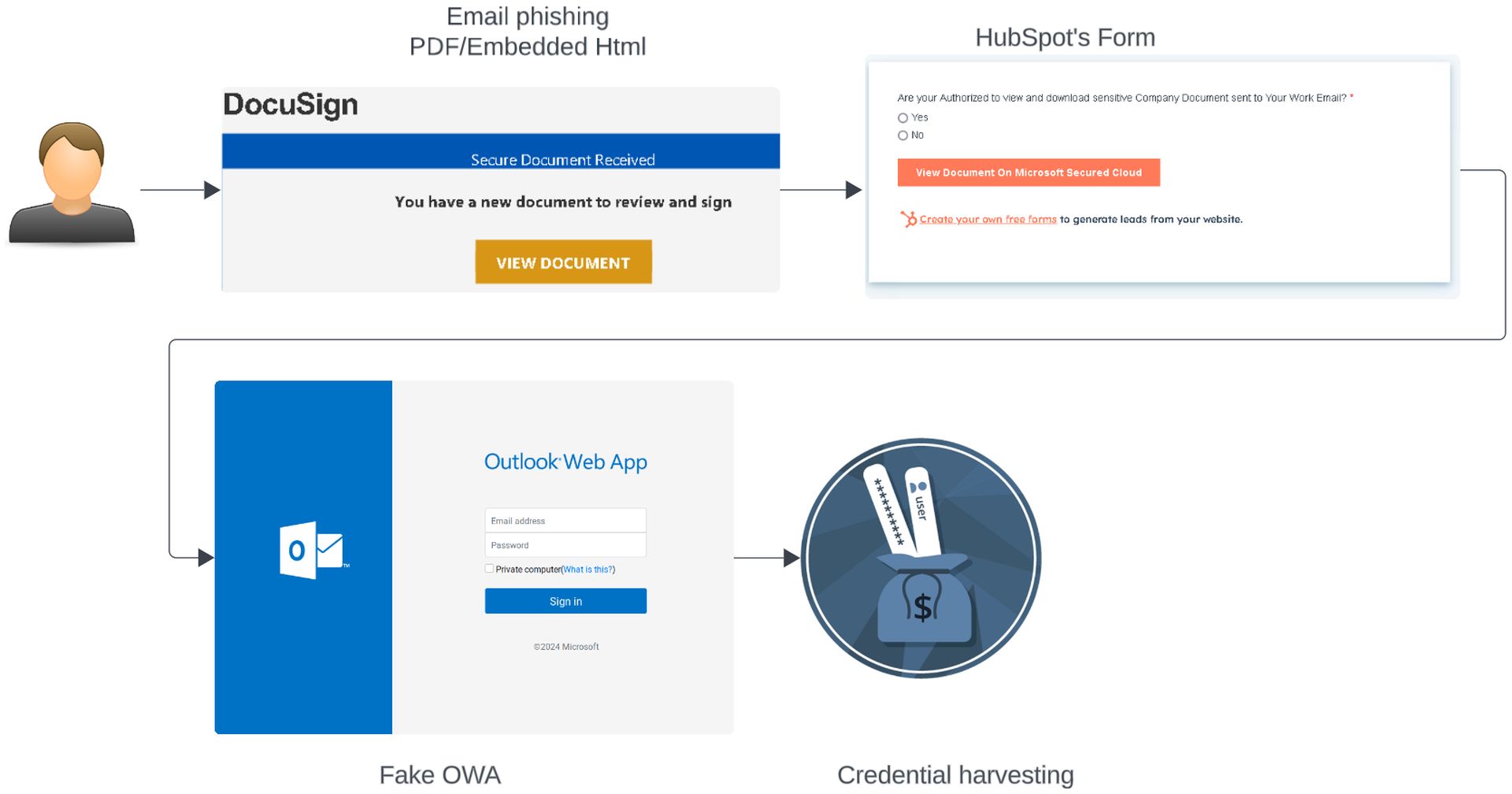

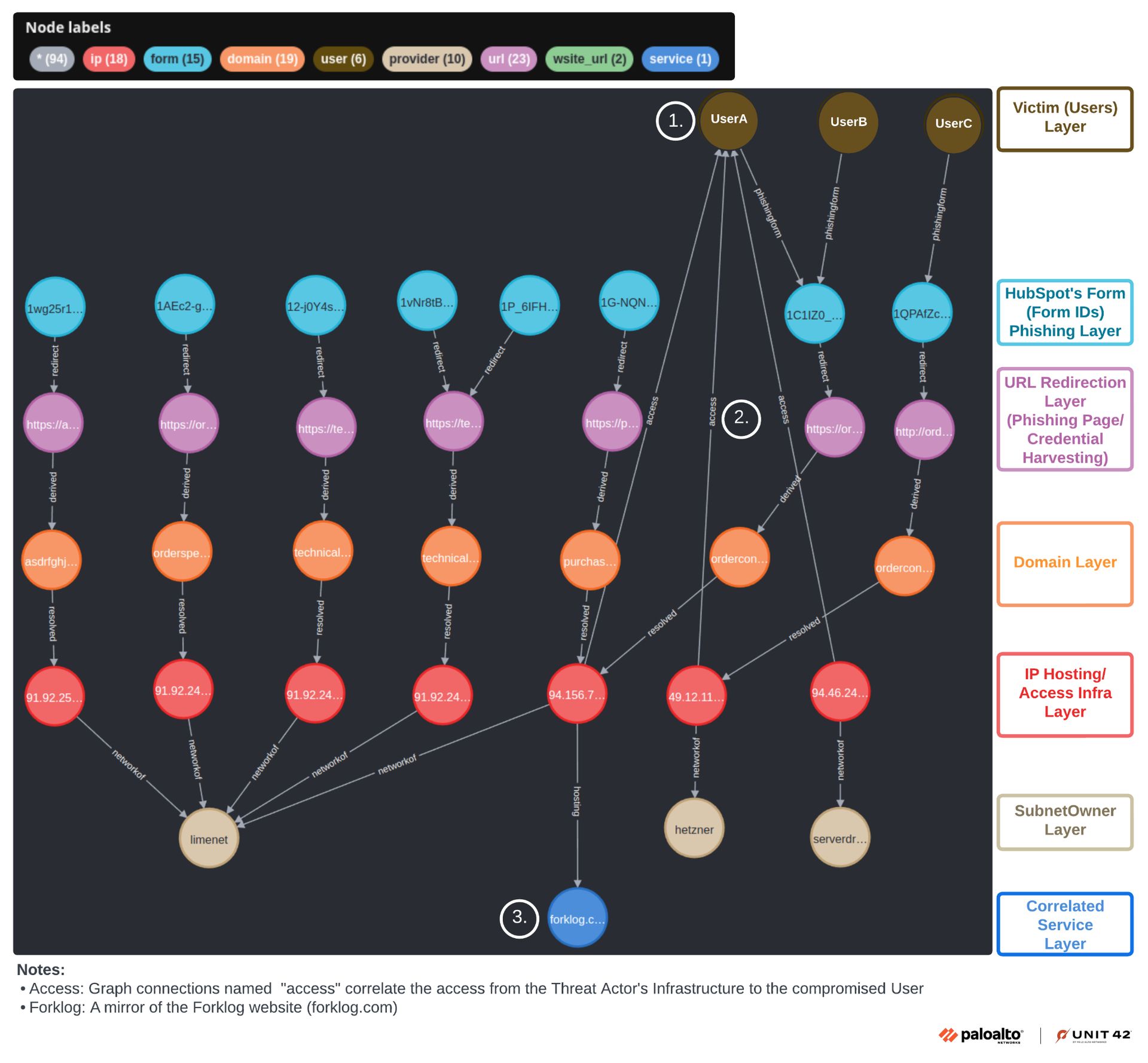

Unidade 42 da Palo Alto Networks identificado a campanha e relataram que os invasores usaram os formulários online da HubSpot como uma armadilha para capturar informações confidenciais. Eles criaram 17 formulários diferentes, projetados para imitar solicitações legítimas de Microsoft Azure credenciais. Esses formulários perguntavam às vítimas, em inglês mal formulado, se elas estavam “autorizadas a visualizar e baixar documentos confidenciais da empresa enviados para seu e-mail comercial?” Este prompt pretendia facilitar o acesso a documentos críticos armazenados na “Nuvem Segura da Microsoft”.

As vítimas que clicaram nos formulários foram redirecionadas para páginas que se faziam passar pelos portais de login do Microsoft Outlook Web App e do Azure, hospedadas em domínios ‘.buzz’. Essas táticas permitiram que os invasores contornassem as medidas padrão de segurança de e-mail, já que os e-mails de phishing estavam vinculados a um serviço legítimo (HubSpot). No entanto, os e-mails falharam nas verificações de autenticação SPF, DKIM e DMARC.

O Microsoft Teams não é seguro: hackers estão entrando furtivamente por meio de chamadas

Depois que os invasores obtiveram acesso às contas comprometidas, eles iniciaram atividades pós-comprometimento. Eles registraram seus próprios dispositivos nas contas das vítimas, garantindo assim o acesso contínuo. A pesquisa indicou que os agentes de ameaças frequentemente se conectavam através de VPNs localizadas nos mesmos países que seus alvos, ajudando-os a se misturar. Nos casos em que as equipes de TI tentavam recuperar o controle de contas comprometidas, os invasores iniciavam redefinições de senha, criando um cenário de cabo de guerra. que complicou ainda mais os esforços de recuperação.

O impacto potencial dos ataques vai além do roubo de credenciais. Com acesso às contas do Azure, os invasores podem aumentar os privilégios para criar, modificar ou excluir recursos nos ambientes de nuvem comprometidos. Eles também poderiam mover-se lateralmente pela rede para acessar contêineres de armazenamento confidenciais associados às contas das vítimas.

Embora o número de vítimas que forneceram credenciais do Azure seja incerto, os especialistas em segurança suspeitam que possa ser inferior ao número total de contas visadas, uma vez que nem todas as vítimas teriam utilizado as infraestruturas do Azure. Nathaniel Quist, da Unidade 42, enfatizou que a operação representa uma mudança mais ambiciosa em direção a ataques de phishing focados na nuvem. Cada vez mais, os cibercriminosos têm como alvo as credenciais dos usuários para plataformas de nuvem e SaaS, em vez de confiar em malware para comprometer dispositivos endpoint.

Crédito da imagem em destaque: Microsoft