Os cibercriminosos estão utilizando cada vez mais o Microsoft Teams para executar ataques de vishing destinados a acessar os sistemas dos usuários. Tendência Micro relatado um incidente específico que envolveu uma série de e-mails de phishing seguidos por uma chamada enganosa do Microsoft Teams. Os fraudadores fingiram oferecer suporte técnico e manipularam a vítima para que baixasse software de acesso remoto.

Os cibercriminosos exploram o Microsoft Teams para ataques vishing

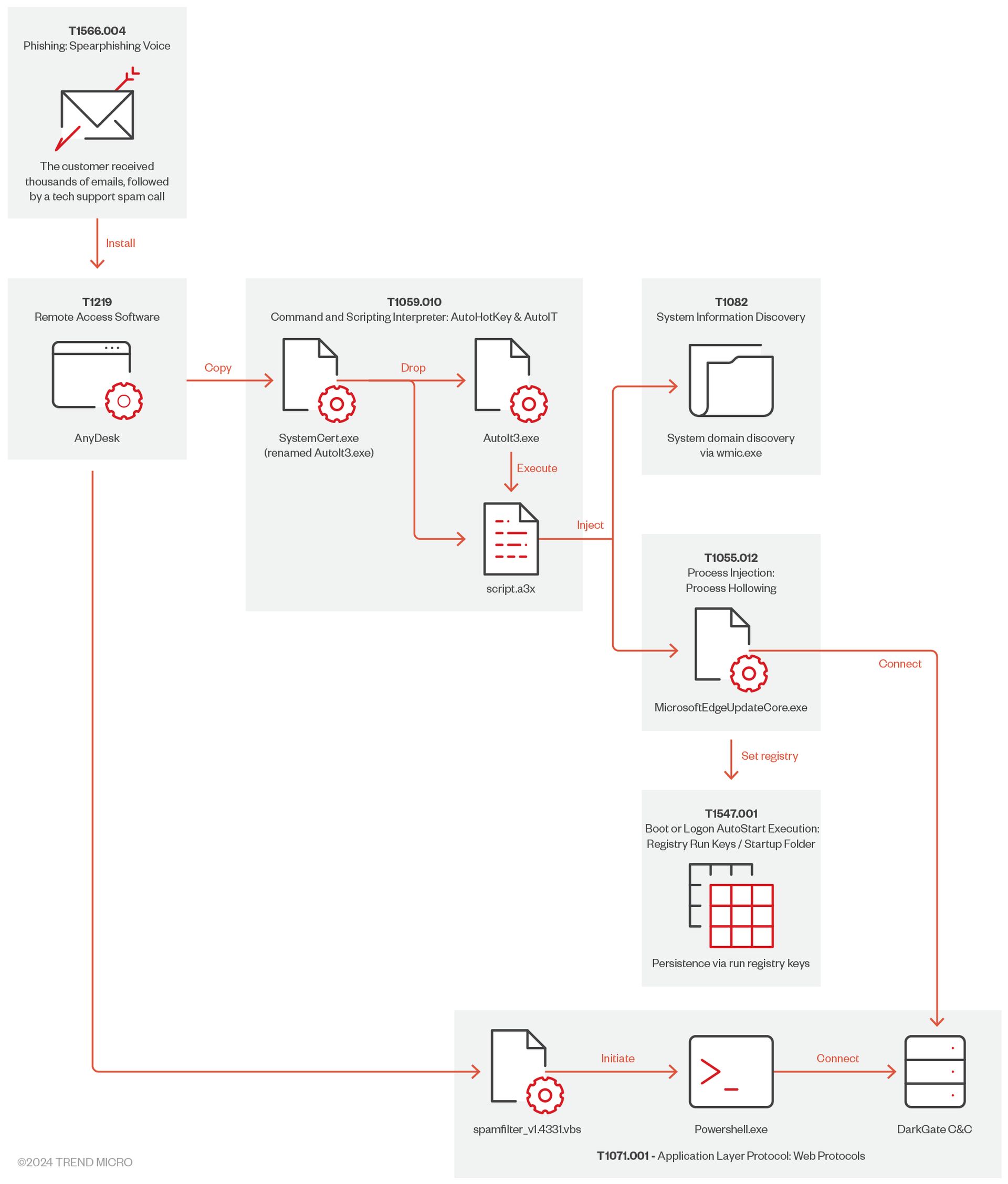

O ataque começou com uma enxurrada de e-mails de phishing direcionados à caixa de entrada da vítima. Logo após esse contato inicial, o invasor iniciou uma ligação pelo Microsoft Teams, se passando por funcionário de uma empresa de confiança da vítima. Durante esta ligação, o cibercriminoso instou a vítima a instalar um aplicativo de suporte remoto. A sugestão inicial foi o Microsoft Remote Support, mas quando a instalação encontrou problemas, o invasor recorreu ao AnyDesk, uma ferramenta de desktop remoto comumente explorada por agentes mal-intencionados.

AnyDesk hackeado, redefina suas senhas imediatamente

Depois que o AnyDesk foi instalado na máquina da vítima, o invasor obteve controle sobre ele. Eles implantaram vários arquivos suspeitos, incluindo um identificado como Trojan.AutoIt.DARKGATE.D. Esse malware, entregue por meio de um script AutoIt, permitiu ao invasor executar comandos maliciosos e manter o controle remoto do sistema. O invasor executou diversos comandos que coletaram informações detalhadas sobre o sistema da vítima, empregando comandos como systeminfo, route print e ipconfig /all, que salvou os dados coletados em um arquivo chamado 123.txt.

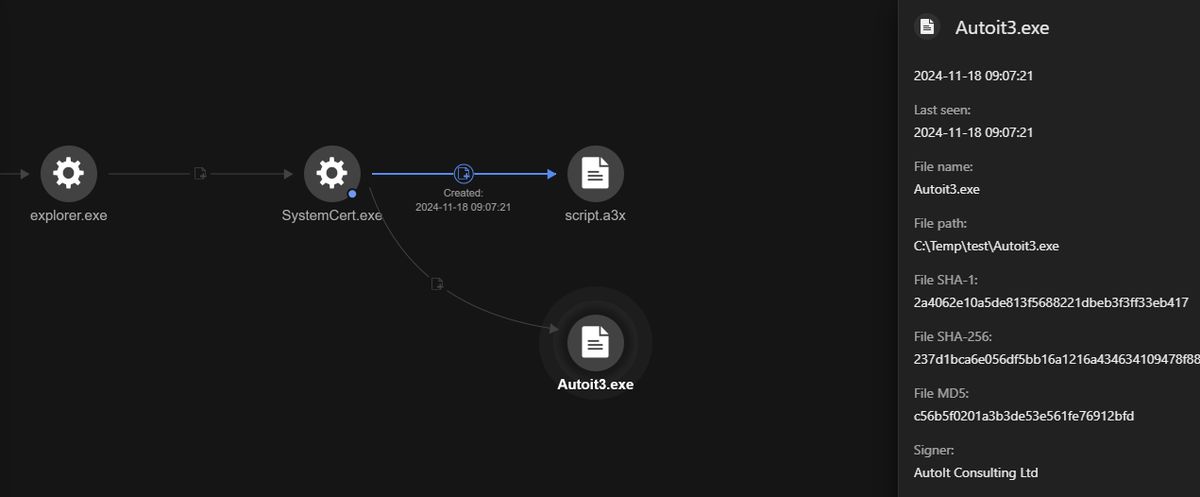

Após a aquisição de acesso através do AnyDesk, o invasor realizou outras ações maliciosas e empregou técnicas para evitar a detecção. Por exemplo, scripts AutoIt foram utilizados para identificar e ignorar qualquer software antivírus presente no sistema. Além disso, arquivos maliciosos foram baixados discretamente e extraídos em diretórios ocultos, reduzindo assim a probabilidade de detecção. Entre eles estava um arquivo chamado SystemCert.exe, que criava scripts e executáveis adicionais em pastas temporárias e facilitava outras atividades maliciosas.

Felizmente, o ataque foi frustrado antes que quaisquer dados confidenciais fossem exfiltrados. A investigação revelou que, apesar dos hackers terem obtido acesso e deixado para trás arquivos persistentes e entradas de registro, nenhuma informação crítica foi roubada da vítima. Este incidente sublinha a necessidade urgente de medidas de segurança reforçadas nas organizações para se defenderem contra ameaças tão sofisticadas.

Melhores práticas para combater ataques de vishing

As organizações devem adotar estratégias abrangentes para mitigar os riscos associados aos ataques de vishing. É crucial primeiro verificar as reivindicações feitas por fornecedores de suporte técnico terceirizados. Os funcionários devem confirmar afiliações antes de conceder qualquer acesso, o que reduz o risco de manipulação por cibercriminosos.

Controlar o acesso a ferramentas de suporte remoto é outro aspecto importante de uma postura de segurança robusta. As organizações devem considerar a implementação de listas de permissões para ferramentas aprovadas como AnyDesk e aplicar políticas de autenticação multifator para maior segurança. Esta etapa adiciona uma camada necessária de proteção para impedir o acesso não autorizado.

O treinamento dos funcionários é fundamental na conscientização sobre táticas de engenharia social, incluindo phishing e vishing. Educar o pessoal sobre o reconhecimento destas ameaças é vital para minimizar a sua suscetibilidade a ataques futuros. As sessões de formação devem centrar-se nas técnicas específicas utilizadas pelos cibercriminosos, bem como nas medidas práticas para garantir a segurança.

Crédito da imagem em destaque: Dimitri Karastelev/Unsplash