Embora os dados ocultos possam parecer inofensivos à primeira vista, eles representam uma ameaça séria, e aprender como evitá-los é crucial para suas operações comerciais.

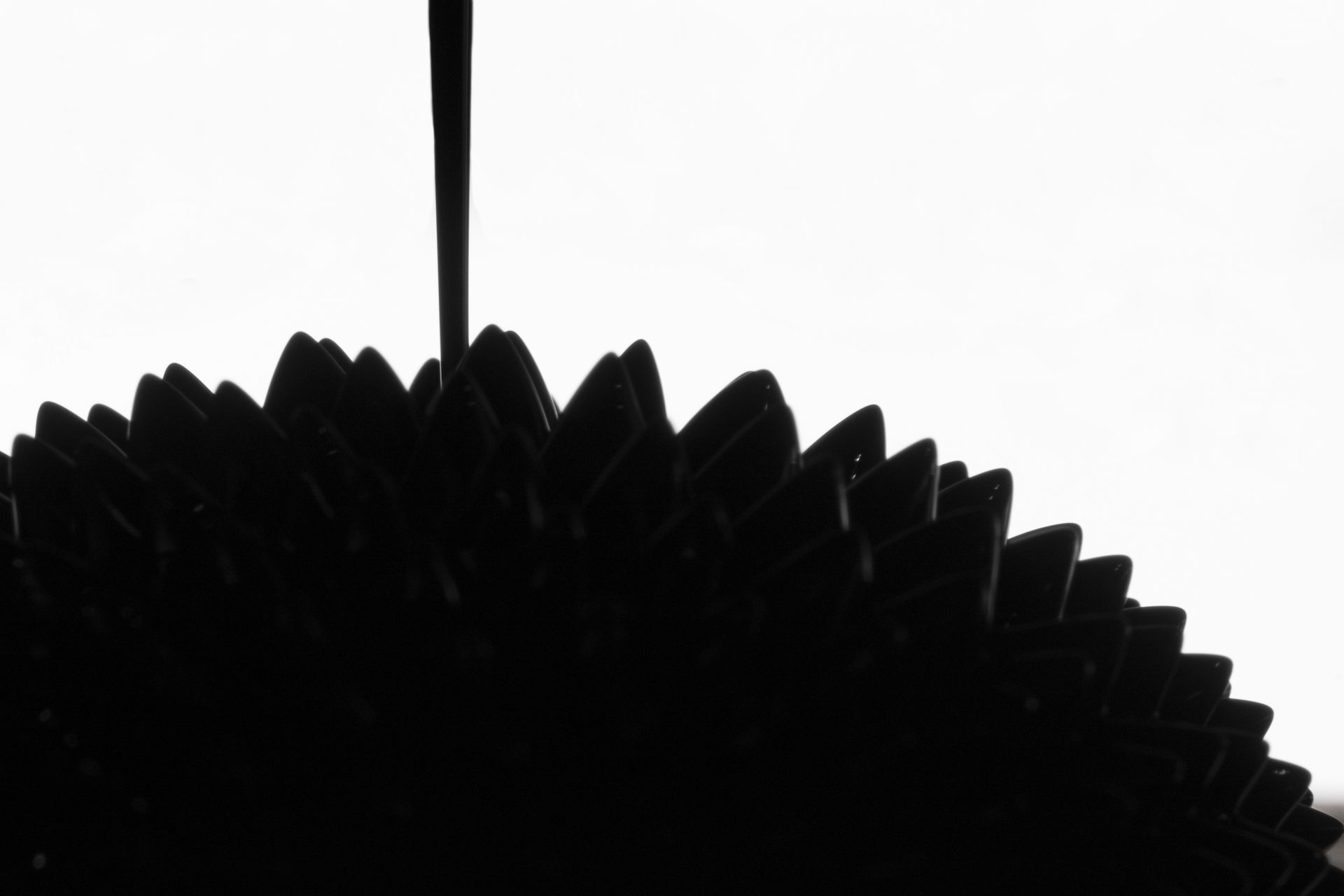

Pense em todos os dados dos quais sua empresa depende todos os dias – provavelmente são muitos! Você tem informações de clientes, informações financeiras e talvez até alguns projetos ultrassecretos. Mas o problema é o seguinte: O que você vê é apenas a ponta do iceberg. Há todo um mundo oculto de dados escondidos sob a superfície – é o que chamamos de dados sombra.

Uma única violação de dados ocultos pode expor informações confidenciais de clientes, segredos comerciais ou registros financeiros, levando a consequências desastrosas para o seu negócio e um perigo invisível é o mais perigoso de todos.

O que são dados sombra?

Dados sombra são quaisquer dados que existem dentro de uma organização, mas não são gerenciados ou monitorados ativamente pelo departamento de TI. Isso significa que faltam os controles de segurança e proteção usuais aplicados aos armazenamentos de dados primários da empresa.

Exemplos de dados sombra incluem:

- Informações confidenciais armazenadas em laptops, smartphones ou discos rígidos externos pessoais dos funcionários

- Arquivos residentes em serviços de armazenamento em nuvem (como Dropbox, OneDrive, etc.) que não são oficialmente sancionados pela empresa

- Dados remanescentes em sistemas, servidores ou sistemas de backup desatualizados que não são mais mantidos ativamente

- Cópias ou backups de arquivos criados por conveniência, mas espalhados por diferentes locais sem gerenciamento adequado

Os dados ocultos apresentam um sério risco de segurança porque muitas vezes são menos seguros do que os principais armazenamentos de dados, tornando-os um alvo principal para hackers e violações de dados. Também pode levar a violações de conformidade em indústrias regulamentadas e complicar a capacidade de uma organização responder a incidentes de segurança devido à falta de visibilidade da totalidade dos seus dados.

Como os hackers estão usando dados ocultos?

Os hackers veem os dados ocultos como uma excelente oportunidade porque muitas vezes carecem das mesmas medidas de segurança robustas que protegem seus principais sistemas de dados. É o equivalente digital de uma entrada lateral mal protegida da sua organização. Os hackers procuram ativamente essas vulnerabilidades, sabendo que elas podem entrar com mais facilidade do que atacar sua porta bem guardada.

Esse tipo de dados pode ser um tesouro para hackers. Pode conter informações confidenciais de clientes, como números de cartão de crédito e detalhes pessoais, arquivos confidenciais da empresa ou propriedade intelectual valiosa. Mesmo que os dados ocultos em si não pareçam imediatamente lucrativos, os hackers podem explorá-los como um trampolim para ataques mais extensos. Eles podem encontrar informações de login, descobrir vulnerabilidades em seus sistemas ou usá-las para obter uma posição mais profunda em sua rede.

Pior ainda, os ataques a dados ocultos podem passar despercebidos por longos períodos, uma vez que os departamentos de TI muitas vezes desconhecem a sua existência. Isso dá aos hackers tempo suficiente para roubar informações silenciosamente, causar danos ou se preparar para ataques maiores e mais devastadores.

Quais são os riscos representados pelos dados sombra?

Os dados ocultos não são apenas uma desordem – são uma bomba-relógio para segurança e conformidade:

- Violações de dados: Dados ocultos desprotegidos são um alvo tentador para hackers. Uma violação pode fazer com que informações confidenciais caiam em mãos erradas

- Violações de conformidade: Setores com regulamentações rígidas, como saúde e finanças, podem enfrentar penalidades por não protegerem todos os dados confidenciais, mesmo os dados ocultos invisíveis

- Danos à reputação: Notícias de uma violação de dados causada por dados ocultos mal gerenciados podem minar a confiança do cliente e prejudicar a reputação da sua organização

Num incidente de segurança, não conhecer o panorama completo dos seus dados prejudica a sua capacidade de reagir rapidamente e conter os danos.

Estratégias essenciais para prevenção de dados ocultos

Ao gerenciar e proteger proativamente esses dados invisíveis, você pode reduzir substancialmente o risco de violações, problemas de conformidade e interrupções operacionais.

Aqui estão algumas práticas recomendadas para ajudá-lo a domar a besta dos dados sombrios:

Você não pode proteger o que você não vê

Mapeamento de dados é a primeira etapa essencial no gerenciamento de dados sombra. Realize auditorias completas para identificar todos os diferentes locais onde seus dados podem residir. Isso inclui os servidores e bancos de dados oficiais da sua empresa, dispositivos de funcionários, como laptops e smartphones, e quaisquer serviços de armazenamento em nuvem em uso. Utilize ferramentas de descoberta de dados para verificar diferentes tipos de arquivos em seus sistemas, auxiliando na identificação de possíveis dados ocultos.

O papel crucial da gestão da segurança de dados na era digital

Depois de localizar seus dados, a próxima etapa crucial é a classificação. Categorize os dados com base no seu nível de sensibilidade. Registros de clientes, informações financeiras e propriedade intelectual exigem os mais altos níveis de proteção. Dados menos críticos, como materiais de marketing, podem necessitar de medidas de segurança menos rigorosas. Este processo de classificação permite priorizar seus esforços de segurança, concentrando seus recursos na proteção das informações mais valiosas e confidenciais.

Regras claras são fundamentais

Estabeleça diretrizes explícitas que descrevam como os funcionários devem interagir com os dados da empresa. Isto inclui métodos aprovados para armazenar, acessar e compartilhar informações. Defina claramente quais dispositivos, sistemas e soluções de armazenamento em nuvem são autorizados para dados da empresa e quais são estritamente proibidos.

A educação proativa é fundamental. Realize regularmente sessões de treinamento para funcionários que abordem os perigos específicos dos dados ocultos. Enfatize isso segurança de dados é uma responsabilidade compartilhada, com cada funcionário desempenhando um papel vital na proteção das informações da empresa. Estas sessões devem deixar claro por que surgem dados obscuros e como ações aparentemente inofensivas podem ter consequências graves.

As ferramentas certas fazem a diferença

Soluções de prevenção contra perda de dados atuem como guardas vigilantes dentro de sua rede. Eles monitoram a movimentação dos dados, com a capacidade de detectar e bloquear qualquer tentativa de transferência de informações confidenciais para locais não autorizados, como dispositivos pessoais ou contas na nuvem não aprovadas.

Alguns dos DLPs comprovados são:

- Forcepoint DLP da Forcepoint

- Symantec Data Loss Prevention da Broadcom

- Endpoint Trellix Data Loss Prevention (DLP) da Trellix

Também, corretores de segurança de acesso à nuvem fornecem supervisão e controle essenciais para seus dados armazenados na nuvem. Eles aumentam a visibilidade do uso do serviço de nuvem, permitindo que você aplique suas políticas de segurança, gerencie direitos de acesso e sinalize qualquer atividade incomum ou arriscada em seu ambiente de nuvem.

O melhores CASBs de 2024 são:

Por último, mas não menos importante, criptografia de dados embaralha dados confidenciais, tornando-os ilegíveis sem a chave de descriptografia correta. Mesmo que os hackers consigam obter dados ocultos, a criptografia os torna inúteis para eles. É como adicionar um cadeado poderoso para proteger suas informações, mesmo que estejam armazenadas em um local menos seguro.

Os dados sombra são uma questão complexa, mas ignorar isso não é uma opção. Ao adotar uma abordagem proativa, implementar políticas robustas e utilizar as tecnologias certas, você pode reduzir significativamente o risco de dados ocultos comprometerem a segurança de suas valiosas informações comerciais.

Crédito da imagem em destaque: svstudioart/Freepik.